mydpo.fr

Partenaire de la protection de votre patrimoine informationnel, de la gestion

des risques et de la sécurité de votre système d'information

2015-2025 ... 10 ans de missions cyber, risques, conformité passionnantes!

Dans cette page, vous trouverez:

-

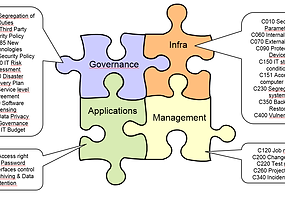

La liste des 12 accompagnements et méthodologies proposés dans le catalogue de mydpo.fr autour de la gouvernance des systèmes d'information, de la protection des données, de la sécurité, de l'architecture applicative, du contrôle interne et de l'audit informatique.

-

Nous nous reposons sur l'expertise de partenaires pour répondre à des besoins complémentaires spécifiques: un avocat à la cour pour les questions juridiques, d'autres experts sur des sujets précis.

Définition, Analyse et Gestion des Risques Informatiques

Définition et Analyse des Risques :

-

Compréhension du contexte et des enjeux de l’entité concernée,

-

Identification et Analyse des risques informatiques en corrélation avec les autres risques,

-

Cartographie des risques, reporting associé.

Gestion des Risques :

-

Définition du plan d’actions de réduction ou de mitigation des risques,

-

Suivi du plan d’actions avec les acteurs concernés, réduction progressive des risques, reporting associé,

-

Vulgarisation, aide aux décisions, aux comités avec les équipes IT et/ou fonctionnelles,

-

Accompagnement du changement dans la maîtrise des Risques et dans l’évolution rapide des risques.

Gouvernance et Sensibilisation à la Sécurité

Gouvernance de Sécurité :

-

Approche GRC : Gouvernance Risques Conformité.

-

Compréhension du contexte, des enjeux, des risques analysés ci-dessus afin de définir le périmètre à sécuriser,

-

Définition de la stratégie de sécurité adéquate et des indicateurs de performance,

-

Définition et partage de la Politique de Sécurité Informatique,

-

Démarche proactive par la mise en œuvre de référentiels de sécurité en assurant la protection du patrimoine de tous les actifs informationnels de l’organisation,

-

Démarche réactive en assurant la mise en œuvre des innovations techniques de sécurité pour contrer les risques.

Sensibilisation à la Sécurité :

-

Compréhension du contexte et des enjeux des métiers,

-

Analyse des comportements et des vrais risques des utilisateurs / employés / clients,

-

Rédaction des scénarios de sensibilisation,

-

4 domaines d’expertise : sécurité informatique, protection des données, ingénierie sociale et norme PCI DSS des cartes magnétiques,

-

Accompagnement du changement des équipes via e-learning, communication, relance, consolidation des acquis, contrôle a posteriori.

Management Tests et Audits

-

Management tests des process informatiques et applicatifs selon le référentiel de contrôles défini, reporting et présentation,

-

Suivi des plans d’actions en relation pour remédier /mitiger les déficiences,

-

Réalisation d’audits partiels ou complets de process informatiques : de la conception au maintien en vie des applications, de la conception à la production de l’infrastructure, ainsi que des services de support informatique,

-

Rapports d’audit en Anglais, Espagnol ou Français,

-

Coordination des campagnes des auditeurs externes, analyse centrale des résultats,

-

Identification des difficultés et définition de plans d’actions pour les surmonter.

Qualification des Tiers

-

Organisation de l’audit indépendant des tiers informatiques pour vérifier s’ils sont conformes aux Politiques Informatiques et de Sécurité,

-

Analyse des rapports ISAE3402 ou SSAE16 des tiers afin de définir s’ils sont recevables en l’état ou si des actions complémentaires doivent être définies,

-

Qualification et encadrement des prestataires de confiance sur ces sujets,

-

Rapports d’Agrément.

Gouvernance de la Protection des Données

-

Compréhension du contexte et des enjeux des métiers,

-

Identifier les données stratégiques et les données personnelles,

-

Architecture des systèmes d’information pour assurer la protection des données,

-

Aide à la Qualification des Données en support des métiers,

-

Accompagne les métiers dans leurs projets de classification, protection des données dans leur système d’information et dans les flux transfrontaliers,

-

Définition et promotion des Politiques de Protection des Données,

-

Allier protection, détection et réaction pour faire face à la diversité des menaces,

-

Définition et transmission des Bonnes Pratiques de Protection des Données,

-

Force de proposition pour réduire les risques sur les données.

Conformité LPM / GDPR / SOX / ISO

-

Aide à la mise en conformité LPM, GDPR, NIS, CobIT des systèmes d’information, SOX loi américaine Sarbanes Oxley, ISO27001-2 de Sécurité Informatique, ISO27018 de Protection des Données, ISO22301 de Plan de Reprise d’Activité,

-

Prendre connaissance des nouvelles normes technologiques,

-

Démarche de labellisation des équipes, services et produits livrés selon les conditions de ces normes et des Politiques de Sécurité et de Protection des Données définies dans votre entreprise.

Contrôle Interne Informatique

-

Définition et mise en place d’un référentiel de contrôles pour assurer la conformité du système d’information,

-

Documentation et Mise en place des contrôles informatiques dans les équipes,

-

Accompagnement du changement associé,

-

Contrôle Interne régulier des process informatiques,

-

Mise à jour de la documentation et des outils de contrôle interne,

-

Coordination avec les contrôleurs internes des autres processus,

-

Collaboration - coordination avec vos auditeurs externes autour des processus et contrôles informatiques.

Coordination Internationale Anglais-Espagnol-Français

-

Coordination avec les équipes internationales pour mener à bien les projets, les plans de remédiation, la gouvernance de protection des données

-

Echange de bonnes pratiques, de visions, d’expériences, de risques avérés,

-

Prise en compte des paramètres géopolitiques pour structurer la sécurité nationale,

-

Collaboration avec les états, les multinationales, les instances gouvernementales.

Correspondant CNIL /

Data Protection Officer

-

Expertise CNIL, conseil pour tout sujet sensible de protection des données personnelles, selon les besoins des métiers,

-

Maîtriser et interpréter la LIL, Loi Informatique et Liberté, et le Règlement Européen,

-

Correspondant Informatique et Liberté, en collaboration avec la CNIL, les services Juridique et Informatique,

-

A l’échelle européenne, Data Protection Officer,

-

Identification des applications à risques et tenue du registre des traitements,

-

Gestion et sensibilisation aux ‘cookies’, au droit à l’oubli, à l’’Accountability’, à la ‘Privacy by Design’ auprès des populations informatiques et utilisateurs,

-

Identification, documentation et réduction des risques inhérents aux flux internationaux de données,

-

Mise en place et faire vivre une culture conformité pragmatique,

-

Etablissement du dashboard annuel de protection des données, et présentation au comité exécutif.

Gouvernance des Systèmes d'Information

-

Coaching de Directeur Informatique, Responsable Informatique, Directeur souhaitant acquérir les bons réflexes en termes de gestion des systèmes d'information,

-

Organisation d'équipes Etudes, Production, Support, et de Centre de Compétences,

-

Architecture applicative des systèmes d'information,

-

Projet Management Office informatique de votre société,

-

Application Portfolio Management,

-

Gestion budgétaire d'une informatique ou de projets,

-

Aide au recrutement de collaborateurs informatiques, en France ou à l'étranger,

-

Evaluation des compétences informatiques.

Direction de Projets

-

Prise de connaissance du contexte, des acteurs, des enjeux,

-

Proposition et mise en place des instances de pilotage et de suivi,

-

Formalisation du cahier des charges, du business case, des documents d'aide de la décision,

-

Identification et mesure des risques, Analyses d'impacts,

-

Architecture applicative, conceptions générale et détaillée, interactions entre applications,

-

Anticiper les sujets de sécurité et de protection des données (Privacy by Design),

-

Suivi des implémentations, paramétrages, développements,

-

Gestion des tests, des recettes et des procès verbaux,

-

Mise en production et Organisation et suivi de la migration des données,

-

Animation de l'équipe, des comités de pilotage et de suivi,

-

Analyse post projet.

Plan de Continuité d'Activité

-

Méthodologie BCP-DRP,

-

Prévoir les risques informatiques et conjoncturels de rupture d’activité et de système d’information,

-

Prévoir les moyens à mettre en œuvre pour supporter la continuité de services,

-

Mise en œuvre de plans de continuité, les documenter, les partager,

-

Test annuel du ou des Plan(s) de continuité d’Activité, et documentation associée, plan d’actions induit,

-

Initialisation et communication de la Cellule de Crise.